MoleRats, cet APT qui espionne des cibles situées au Moyen-Orient

Ces cyberattaquants utilisent Google Drive, Dropbox et d'autres services légitimes pour déposer des logiciels espions et exfiltrer des données. Sont concernés des banquiers Palestiniens, des militants des droits de l’homme et des journalistes en Turquie.

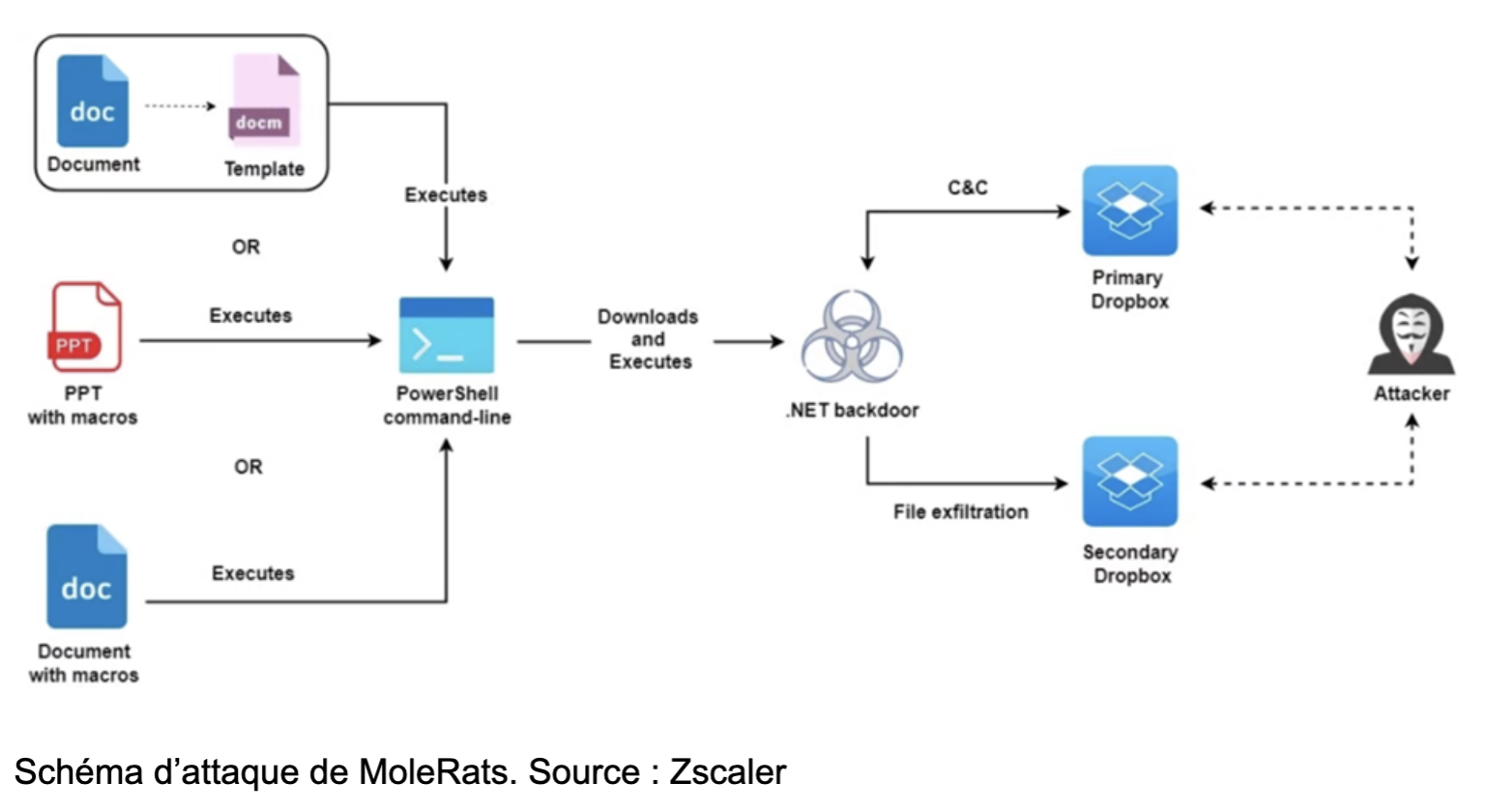

Dans un rapport de l’entreprise américaine Zscaler, les analystes attribuent les cyberattaques à la menace persistante avancée (APT) MoleRats. Ils ont pu établir un lien entre ce groupe arabophone ayant pour habitude de cibler les intérêts palestiniens, et cette campagne. Pourquoi ? En raison du chevauchement de la charge utile .NET et des serveurs de commande et de contrôle (C2) avec les précédentes attaques APT menées par MoleRats.

MoleRats a en effet utilisé l'interface de programmation (API) Dropbox pour les communications C2 dans cette campagne et dans les précédentes. Mais aussi Google Drive et d'autres services d'hébergement cloud établis pour héberger les charges utiles, lit-on dans le rapport de Zscaler.

"Les cibles de cette campagne ont été choisies spécifiquement par l'acteur de la menace et comprenaient des membres critiques du secteur bancaire en Palestine, des personnes liées aux partis politiques palestiniens, ainsi que des militants des droits de l'homme et des journalistes en Turquie", ont constaté les analystes de Zscaler.

Les analystes ont également observé un chevauchement des données des certificats SSL des domaines dans cette attaque et dans les précédentes attaques connues de MoleRats. Ainsi que des domaines communs utilisés pour la résolution DNS passive. L'attaque fournit un leurre malveillant en langue arabe, apparemment lié au conflit palestinien avec Israël, avec un code macro qui exécute une commande PowerShell pour récupérer le malware.

Une fois exécuté, le malware crée une porte dérobée (backdoor) sur l'appareil de la victime et télécharge son contenu dans un dossier Dropbox. Les analystes de Zscaler indiquent avoir trouvé au moins cinq Dropbox actuellement utilisés par les cyberattaquants.

Les équipes de Zscaler ont suivi la chaîne d'attaque en remontant jusqu'à Dropbox. Ils ont découvert que la machine de l'APT fonctionne aux Pays-Bas avec le même sous-réseau IP que le C2. Mais aussi des domaines utilisés dans les campagnes APT MoleRats précédentes.

Selon le rapport, les cyberattaques MoleRats les plus récentes ont fait preuve d'une certaine innovation par rapport aux campagnes précédentes en matière de livraison de backdoor. "Bien que nous ne soyons pas sûrs de la manière dont ces fichiers .RAR/.ZIP ont été livrés, compte tenu des attaques précédentes, ils ont probablement été livrés à l'aide de PDF de phishing ", a déterminé l'équipe de Zscaler.

Le rapport de Zscaler intervient dans un contexte d’explosion récente des attaques APT. Elles ont augmenté de plus de 50 % en 2021. Ce phénomène est alimenté en grande partie par les attaques menées contre la bibliothèque Log4Shell, selon une étude récente de la société israélienne de cybersécurité Check Point.

Il est aussi à noter que dans ce contexte, Google Drive avertit désormais ses clients de la présence de documents suspects. Les utilisateurs de l'application de fichiers et de synchronisation verront désormais apparaître des bannières d'avertissement s'ils ouvrent un fichier potentiellement douteux. Objectif : protéger les utilisateurs et leurs organisations contre les cybermenaces.

Ces nouvelles alertes sont déployées depuis quelques jours dans le monde entier. Elles permettent d’avertir les utilisateurs de la présence de fichiers potentiellement suspects. Les pirates pourraient en effet les utiliser pour propager des malwares, des mails de phishing ou encore mener des attaques par ransomware.

**Cette méthode d’alerte **contre les comportements et contenus abusifs a été annoncée pour la première fois en octobre dernier, lors de la conférence des utilisateurs Google Cloud Next 2021. "Si un utilisateur ouvre un fichier potentiellement suspect ou dangereux dans Google Drive, nous afficherons une bannière d'avertissement pour aider à le protéger, lui et son organisation, contre les logiciels malveillants, le phishing et les ransomwares", a expliqué Google dans une annonce faite sur son site le 20 janvier dernier.